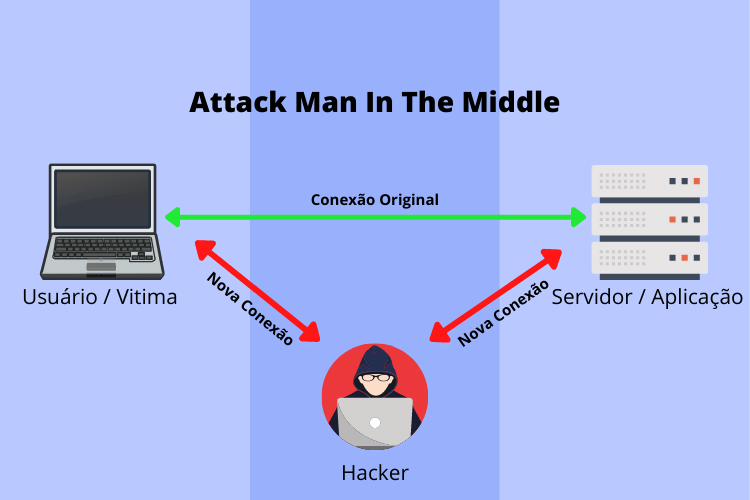

man in the middle

Saiba como esse ataque ocorre

Um ataque man-in-the-middle é um tipo de ataque de espionagem, em que os invasores interrompem uma conversa existente ou transferência de dados. Depois de se inserirem no “meio” da transferência, os atacantes fingem ser ambos participantes legítimos. Isso permite que um invasor intercepte informações e dados de qualquer uma das partes enquanto também envia links maliciosos ou outras informações para os dois participantes legítimos de uma forma que pode não ser detectada até que seja tarde demais.

Os invasores usam ferramentas de captura de pacotes para inspecionar os pacotes com criptografia fracas ou antigas.

Um invasor também pode aproveitar o modo de monitoramento de seu dispositivo para injetar pacotes maliciosos em fluxos de comunicação de dados. Os pacotes podem se misturar a fluxos de comunicação de dados válidos, parecendo fazer parte da comunicação, mas de natureza maliciosa.

A maioria dos aplicativos da web usa um mecanismo de login que gera um token de sessão temporário para usar em solicitações futuras para evitar que o usuário digite uma senha em cada página. Um invasor pode buscar o tráfego confidencial para identificar o token de sessão de um usuário e usá-lo para fazer solicitações como o usuário. O invasor não precisa fazer spoofing, uma vez que possui um token de sessão.

Como o uso de HTTPS é uma proteção comum contra spoofing de ARP ou DNS, os invasores usam a remoção de SSL para interceptar pacotes e alterar suas solicitações de endereço baseadas em HTTPS para ir para seu ponto de extremidade equivalente HTTP, forçando o host a fazer solicitações ao servidor sem criptografia.

Ter um mecanismo de criptografia forte em pontos de acesso sem fio evita que usuários indesejados se conectem à sua rede.

É essencial verificar se o login do roteador padrão foi alterado. Não apenas sua senha Wi-Fi, mas suas credenciais de login do roteador.

VPNs podem ser usados para criar um ambiente seguro para informações confidenciais em uma rede local.

Ataques man-in-the-middle geralmente envolvem spoofing. A autenticação baseada em par de chaves públicas, como RSA, pode ser usada em várias camadas da pilha para ajudar a garantir se as coisas com as quais você está se comunicando são realmente aquelas com as quais deseja se comunicar.

Realize Testes de Segurança e atue contra as vulnerabilidades.

Fale com a Site Defender, tire suas dúvidas e solicite uma proposta para sua empresa.